ไวรัสคอมพิวเตอร์ 12 ชนิด วิธีป้องกัน Ransomware

ไวรัสบนคอมพิวเตอร์ คืออะไร?

ไวรัสคอมพิวเตอร์ (Computer Virus) คือ โปรแกรมที่ถูกสร้างขึ้นมาเพื่อการโจมตีระบบรักษาความปลอดภัยของคอมพิวเตอร์ ก่อกวน โจรกรรม และทำลายข้อมูลภายในคอมพิวเตอร์เป้าหมาย จึงมักถูกใช้ในการสร้างความเสียหายแก่ บุคคล ภาครัฐ ภาคธุรกิจ รวมถึงประโยชน์ทางการทหารและการจารกรรมข้อมูลที่มีความสำคัญต่อความมั่นคงแห่งชาติ โดยยังมีอีกหนึ่งคุณสมบัติที่สำคัญ คือ การแพร่ไปยังคอมพิวเตอร์หรืออุปกรณ์อิเล็กทรอนิกส์เครื่องอื่น ๆ ผ่านแพลตฟอร์มออนไลน์อย่างเว็บไซต์หรือโซเชียลมีเดีย ตลอดจนอุปกรณ์จัดเก็บข้อมูลอย่าง Flash Drive หรือ External Hard drive ด้วยเหตุนี้ไวรัสคอมพิวเตอร์จึงสามารถสร้างความเสียหายเป็นอย่างมาก หากคอมพิวเตอร์ขาดระบบป้องกันความปลอดภัยที่มีประสิทธิภาพ โดยเฉพาะเมื่อไม่ได้ติดตั้งแอนตี้ไวรัสที่มีขีดความสามารถในการป้องกันครอบคลุมการโจมตีและอาชญากรรมไซเบอร์ทุกรูปแบบ

ประเภทของไวรัสบนคอมพิวเตอร์ มีอะไรบ้าง?

การทำงานของไวรัสคอมพิวเตอร์ คือ แทรกเข้าไปฝังตัวอยู่บริเวณหน่วยความทรงจำ (ram) ของคอมพิวเตอร์ หลังจากนั้นจะค่อย ๆ สร้างความเสียหายต่อระบบการทำงานของคอมพิวเตอร์ โดยขึ้นอยู่กับวัตถุประสงค์ของไวรัส ไม่ว่าจะเป็นการทำลายข้อมูล การโจรกรรมข้อมูล หรือก่อกวนให้ไม่สามารถใช้งานคอมพิวเตอร์ได้อย่างปกติ ทั้งนี้ ไวรัสคอมพิวเตอร์มีอยู่หลายประเภทสามารถสรุปได้ 7 ประเภท ดังนี้

1. หนอน (Worm)

หนึ่งในไวรัสคอมพิวเตอร์ประเภทอันตราย ที่สามารถสร้างความเสียหายได้อย่างร้ายแรง เนื่องจากมีคุณสมบัติสามารถแพร่กระจายไปยังคอมพิวเตอร์และอุปกรณ์อิเล็กทรอนิกส์อื่น ๆ ได้อย่างรวดเร็ว ตลอดจนสามารถโจมตีประสิทธิภาพการทำงานของคอมพิวเตอร์ได้เป็นอย่างมาก นอกจากนี้ เนื่องจากไวรัสหนอนสามารถกระจายตัวเข้าโจมตีระบบอย่างรวดเร็ว ทำให้การกำจัดทำให้ได้ยากมากขึ้น และจำเป็นจะต้องใช้แอนตี้ไวรัสที่มีศักยภาพสูงในการต่อกรกับไวรัสหนอนที่เข้ามาชอนไชระบบการทำงานของคอมพิวเตอร์

2. บูตไวรัส (Boot Virus)

ไวรัสคอมพิวเตอร์ชนิดนี้แฝงอยู่ในแผ่น Flash drive ที่จะเข้าจู่โจมคอมพิวเตอร์ทันที เมื่อฮาร์ดดิสก์เริ่มอ่าน Flash drive ดังกล่าว ไวรัสจะพุ่งไปที่ Master Boot Record ก่อนจะเคลื่อนไปที่หน่วยความจำและเริ่มต้นทำงานทันที โดยเมื่อเริ่มเปิดคอมพิวเตอร์ที่ติดไวรัส ไวรัสนี้จะไม่ได้แสดงอาการชัดเจน แต่มักจะมีการแพร่กระจายไปยัง Flash drive ระหว่างที่คอมพิวเตอร์กำลังปิดเครื่อง ด้วยวิธีการนี้ทำให้ไวรัสสามารถแพร่ไปยังคอมพิวเตอร์เครื่องอื่น ๆ ได้โดยไม่รู้ตัว

3. มาโครไวรัส (Macro Virus)

เป็นไวรัสคอมพิวเตอร์ที่สามารถพบเจอได้ในการทำงาน โดยเฉพาะงานออฟฟิศที่เกี่ยวกับโปรแกรมเอกสารต่าง ๆ โดยมาโครไวรัสจะแทรกตัวมาในไฟล์เอกสาร อาทิ Microsoft Word หรือ Microsoft Excel มีคุณสมบัติในการส่งคำสั่งมาโครสำหรับงานอัตโนมัติในไฟล์เอกสาร

4. ม้าโทรจัน (Trojan Horse)

โทรจัน คือ ชุดโปรแกรมที่ถูกเขียนขึ้นมาเพื่อหลอกล่อให้ผู้ใช้งานดาวน์โหลดและติดตั้ง โดยเชื่อว่าจะสามารถใช้งานได้ตามสรรพคุณที่โปรแกรมเมอร์ได้เขียนโฆษณาไว้ แต่หลังจากติดตั้งแล้วกลับเข้าไปทำลายหรือโจรกรรมข้อมูลภายในเครื่องคอมพิวเตอร์ ก่อให้เกิดความเสียหายและความเจ็บใจให้ผู้ใช้งานที่เป็นคนดาวน์โหลดด้วยตัวเอง เปรียบเสมือนชาวเมืองทรอยที่ลากม้าโทรจันเข้าไปในกำแพงเมือง โดยชะล่าใจคิดว่าเป็นสิ่งของที่ข้าศึกทิ้งไว้ กระทั่งตกดึกทหารข้าศึกที่ซ่อนตัวอยู่ในม้าไม้โทรจันก็ปีนป่ายออกมายึดเมืองทรอยจากด้านใน จนเป็นที่มาของชื่อ “โทรจัน” ที่เป็นกึ่งไวรัสคอมพิวเตอร์ประเภทนี้

5. สเทลต์ไวรัส (Stealth Virus)

ไวรัสคอมพิวเตอร์ประเภทนี้มีคุณสมบัติในการอำพรางตัวสมชื่อ เช่น กรณีที่ไฟล์หนึ่งมีไวรัสแฝงอยู่ ไฟล์นั้นจะไม่สามารถตรวจสอบขนาดไฟล์ที่แท้จริงได้ เพราะสเทลต์ไวรัสได้เข้าไปควบคุม DOS เรียบร้อยแล้ว ทำให้ไฟล์ดูปกติเหมือนเดิมทุกอย่าง แต่ไม่สามารถดูขนาดไฟล์ได้ แต่แท้จริงแล้วไฟล์ได้ถูกสเทลต์ไวรัสเข้าเล่นงานและอำพรางตัวอยู่คอยให้คลิกเข้าไปเอง

6. โพลีมอร์ฟิกไวรัส (Polymorphic Virus)

เป็นไวรัสคอมพิวเตอร์ที่ควบคุมกำจัดได้ยากมาก เนื่องจากมีคุณสมบัติในการ copy ตัวเองจนแพร่กระจายได้มากขึ้นเป็นเท่าตัว หลายร้อยรูปแบบ โดยปัจจุบันมีไวรัสคอมพิวเตอร์เช่นนี้จำนวนมาก ส่งผลให้การสแกนไวรัสเพียงวิธีการเดียวอาจไม่พอต่อการตรวจจับไวรัสประเภทนี้ทุกตัว จึงต้องใช้แอนตี้ไวรัสที่มีขีดความสามารถสูงและรอบด้านมากยิ่งขึ้น

7. ไฟล์ไวรัส (File Virus)

ไวรัสประเภทนี้พบได้ในชีวิตประจำวันมากที่สุด โดยเฉพาะผู้ที่นิยมดาวน์โหลดโปรแกรมฟรีจากอินเตอร์เน็ต โดยไวรัสจะแฝงตัวมาในรูปของไฟล์ติดตั้งโปรแกรมซึ่งส่วนใหญ่จะมีสกุล .exe เพราะฉะนั้น จึงควรเช็คแหล่งที่มาของโปรแกรม ความน่าเชื่อถือของเว็บไซต์ก่อนจะโหลดไฟล์โปรแกรมเหล่านั้น เพราะอาจเป็นการนำไวรัสมาปล่อยลงในคอมพิวเตอร์ของตนเองได้หากไม่ระวัง

ธุรกิจควรรู้!! วิธีป้องกัน

ไวรัสติดเครื่องคอมพิวเตอร์ในบริษัท

การแก้ไข-ป้องกันไวรัสไม่ให้ติดในเครื่องคอมพิวเตอร์ของบริษัท ซึ่งจะก่อให้เกิดความเสียหายต่อลูกค้า และมีผลต่อรายได้ รวมไปถึงทำให้งานบางอย่างเกิดความล่าช้า จำเป็นที่จะต้องมีผู้ดูแลเรื่องระบบคอมพิวเตอร์โดยตรง ทั้งการจ้างพนักงานประจำ หรือถ้าจะให้ประหยัดและได้คุณภาพ ก็สามารถจ้าง แผนก IT Outsources เพื่อเข้ามาดูแลคอมพิวเตอร์ มาดูแลการอัพเดทโปรแกรมกันไวรัส และช่วยเหลือเรื่องการแก้ไขการติดไวรัสได้อย่างรวดเร็วในระยะยาว

การตรวจจับหรือสแกนไวรัส (Virus Scanner)

ไวรัสคอมพิวเตอร์นั้นสามารถแพร่กระจายได้ในทุกแพลตฟอร์มและมีลักษณะข้ามพรมแดน ไม่เกี่ยงสัญชาติหรือประเทศ เพียงแค่เชื่อมต่ออินเตอร์เน็ต คอมพิวเตอร์ทุกเครื่องบนโลกก็ตกเป็นเป้าหมายของไวรัสคอมพิวเตอร์ที่สามารถติดต่อและเคลื่อนจากคอมพิวเตอร์ในประเทศหนึ่งไปสู่อีกประเทศหนึ่งได้อย่างรวดเร็ว ด้วยเหตุนี้ โปรแกรมตรวจจับไวรัสคอมพิวเตอร์ด้วยวิธีการสแกน หรือ สแกนเนอร์ (Scanner) จึงมีความจำเป็นที่จะต้องได้รับการติดตั้งไว้ในคอมพิวเตอร์ โดยสแกนเนอร์จะดึงคุณสมบัติบางส่วนของไวรัสคอมพิวเตอร์เรียกว่า ไวรัสซิกเนเจอร์ (Virus Signature) หรือลายเซ็นลักษณะเฉพาะของไวรัส มาเก็บไว้เป็นฐานข้อมูลเพื่อให้เมื่อแอนตี้ไวรัสทำงานจะสามารถส่งสแกนเนอร์เข้าตรวจจับไวรัสโดยตามร่องรอยซิกเนเจอร์ดังกล่าวในหน่วยความจำ และ Boot Sectors

โปรแกรมป้องกันไวรัสหรือแอนตี้ไวรัสนั้นมีอยู่หลายประเภท แต่ล้วนมีคุณสมบัติเหมือนกัน คือ การตรวจจับ (identify) ขัดขวางและกำจัดการทำงานของไวรัสคอมพิวเตอร์ ผ่านการใช้เทคนิค 2 ประการ คือ

- การตรวจสอบไฟล์ต้องสงสัยว่า มีร่องรอยของไวรัสคอมพิวเตอร์ที่เก็บบันทึกไว้ในฐานข้อมูล Virus Dictionary หรือไม่

- สแกนเพื่อตรวจจับความผิดปกติของโปรแกรม ไฟล์ หรืออุปกรณ์จัดเก็บข้อมูล อาทิ Flash drive ว่า มีพฤติกรรมที่เข้าข่ายว่ามีไวรัสคอมพิวเตอร์แฝงฝังอยู่หรือไม่ เพื่อดำเนินกักเก็บและทำลายในที่สุด

ปัจจุบันมีแอนตี้ไวรัสจำนวนมากที่ถูกพัฒนาขึ้นเพื่อต่อกรกับไวรัสคอมพิวเตอร์ทั้ง 7 ประเภทที่กล่าวถึงข้างต้น อย่างไรก็ตาม ไวรัสคอมพิวเตอร์ก็มีพัฒนาการที่น่ากลัวและทวีความร้ายแรงมากยิ่งขึ้น การติดตั้งแอนตี้ไวรัสที่มีประสิทธิภาพและศักยภาพรอบด้านจึงเป็นสิ่งที่สำคัญต่อการใช้งานคอมพิวเตอร์อย่างปลอดภัย ทั้งนี้ เพื่อรักษาความเป็นส่วนตัวและความปลอดภัยของข้อมูลภายในคอมพิวเตอร์ จึงควรเลือกแอนตี้ไวรัสที่มีความเหมาะสมและมีคุณสมบัติในการสแกนตรวจจับไวรัสคอมพิวเตอร์ได้ทุกชนิด และที่สำคัญคือต้องมีการอัพเดตฐานข้อมูลอย่างสม่ำเสมอจึงจะสามารถป้องกันภยันตรายจากไวรัสคอมพิวเตอร์ได้อย่างสมบูรณ์

12 ไวรัสคอมพิวเตอร์ Malware ตัวอันตรายที่ธุรกิจต้องระวัง

1. Clop Ransomware

Ransomware[link ransomware blog] เป็นมัลแวร์ที่เข้ารหัสไฟล์ของคุณ จนกว่าจะจ่ายค่าไถ่ให้กับแฮกเกอร์ “Clop” เป็นหนึ่งในภัยคุกคามแรนซัมแวร์ล่าสุดและอันตรายที่สุด ที่พัฒนามาจาก CryptoMix ที่รู้จักกันดี เป้าหมายคือ ผู้ใช้ Windows ก่อนเริ่มกระบวนการเข้ารหัส Clop ransomware จะบล็อกกระบวนการ Windows กว่า 600 กระบวนการและปิดการใช้งานแอพพลิเคชั่น Windows 10 หลายตัว รวมถึง Windows Defender และ Microsoft Security Essentials และ Antivirus ที่คุณได้ติดตั้งไว้ Clop ransomware วิวัฒนาการมาเรื่อยๆ โดยขณะเป้าหมายคือ ระบบเครือข่ายทั้งหมดไม่ใช่แค่อุปกรณ์แต่ละเครื่อง แม้แต่มหาวิทยาลัยมาสทริชต์ในเนเธอร์แลนด์ก็ตกเป็นเหยื่อของแรนซัมแวร์ Clop โดยอุปกรณ์ Windows เกือบทั้งหมดในเครือข่ายของมหาวิทยาลัยก็ถูกเข้ารหัสและบังคับให้จ่ายค่าไถ่

2.Windows update ปลอม (Hidden Ransomware)

แฮกเกอร์ส่งอีเมลที่แนะนำให้ติดตั้งการอัปเดตระบบปฏิบัติการ Windows อย่างเร่งด่วนหรืออีเมลหลอกลวงผู้อ่านให้ติดตั้งการอัปเดต Windows ล่าสุด ซึ่งจริงๆ แล้วเป็น ไฟล์ ‘.exe’ ของแรนซัมแวร์ที่แอบแฝง แรนซัมแวร์ที่อยู่ในอีเมลเหล่านี้เรียกว่า “Cyborg” มันเข้ารหัสไฟล์และโปรแกรมทั้งหมดของคุณและต้องการเงินค่าไถ่เพื่อยกเลิกการเข้ารหัสไฟล์ ซอฟต์แวร์ป้องกันไวรัสขั้นพื้นฐานไม่สามารถตรวจจับและบล็อกอีเมลเหล่านี้ได้ ต้องใช้โปรแกรมป้องกันไวรัส ที่มีฟังชั่นป้องกันภัยคุกคามทางอินเทอร์ ถึงจะปกป้องคุณจากอีเมลอันตรายเหล่านี้ได้

3.Zeus Gameover

Zeus Gameover เป็นส่วนหนึ่งของตระกูล “Zeus” บางทีก็เรื่องว่า Zeus โทรจัน — เป้าหมายของ Zeus คือ เข้าถึงรายละเอียดบัญชีธนาคารของคุณและขโมยเงินทั้งหมดของคุณ

4. RaaS

“RaaS” หรือที่เรียกว่า “Ransomware as a Service” กำลังเติบโตในชุมชนแฮ็กเกอร์ใต้ดิน การเติบโตของอุตสาหกรรม RaaS ใต้ดินที่รับจ้างเป็นแฮ็กเกอร์มืออาชีพ เนื่องจากแสดงให้เห็นว่า การแพร่ระบาดไปยังผู้คนด้วยแรนซัมแวร์นั้นง่ายเพียงใด แม้ว่าผู้ไม่หวังดีจะไม่เคยมีประสบการณ์ในการออกแบบหรือเขียนโค้ดมัลแวร์มาก่อน

5.การโจมตีโดยอาศัย ข่าว (News Malware Attacks)

แฮ็กเกอร์ที่ใช้ช่วงการระบาดของ COVID-19 เพื่อกำหนดเป้าหมาย แฮ็กเกอร์ส่งอีเมลที่ปลอมแปลงเป็นข้อมูลเกี่ยวกับการระบาด ผู้อ่านจะได้รับแจ้งให้คลิกลิงก์เพื่อเรียนรู้เพิ่มเติม แต่ลิงก์ดังกล่าวมีมัลแวร์ที่คัดลอกไฟล์ในอุปกรณ์ของคุณและขโมยข้อมูลส่วนบุคคลของคุณ

6. ฟลีซแวร์ (Fleeceware)

Fleeceware แต่เดิมนั้นจะพบมากในผู้ใช้งาน Android จากแอปพลิเคชันประเภท Fleeceware เช่น แอปพลิเคชันดูดวง ดูลายมือ ตกแต่งรูป ตัดต่อวิดีโอ ซึ่งเมื่อเราติดตั้งลงไปในเครื่อง เพียงแค่ทดลองใช้เท่านั้นจะมีการเรียกเก็บเงินจากเรา ถึงเราจะไม่ซื้อแอปพลิเคชันต่อ หรือลบแอปพลิเคชันออกไปแล้ว แต่ก็ยังเรียกเก็บเงินนั้นอยู่ดี ซึ่งก่อนหน้านี้จะพบบ่อยในผู้ใช้งาน Android มาตอนนี้ได้ลามไปยัง iOS เรียบร้อยแล้ว

ุ7. การโจมตีอุปกรณ์ IoT (IoT Device Attacks)

ความนิยมของอุปกรณ์ IoT (Internet of Things) เติบโตขึ้นในปี 2564 เช่น ลำโพงอัจฉริยะและกริ่งประตูแบบวิดีโอ แฮ็กเกอร์จึงมองหาการใช้ประโยชน์จากอุปกรณ์เหล่านี้ สาเหตุที่แฮ็กเกอร์เลือกเป้าหมายเป็นอุปกรณ์ IoT เช่น อุปกรณ์ IoT ส่วนใหญ่ไม่มีที่เก็บข้อมูลเพียงพอที่จะติดตั้งมาตรการรักษาความปลอดภัยที่เหมาะสมมักจะมีข้อมูลที่เข้าถึงได้ง่าย เช่น รหัสผ่านและชื่อผู้ใช้ ซึ่งแฮกเกอร์สามารถใช้เพื่อเข้าสู่ระบบบัญชีผู้ใช้และขโมยข้อมูลที่มีค่า เช่น รายละเอียดธนาคาร แฮ็กเกอร์ยังสามารถใช้กล้องและไมโครโฟนบนอินเทอร์เน็ตเพื่อสอดแนมและสื่อสารกับผู้คน รวมถึงเด็กเล็กผ่านอุปกรณ์เฝ้าติดตามเด็กอัจฉริยะ อุปกรณ์เหล่านี้สามารถทำหน้าที่เป็นจุดอ่อนในเครือข่ายของบริษัทได้ ซึ่งหมายความว่า แฮกเกอร์สามารถเข้าถึงระบบทั้งหมดผ่านอุปกรณ์ IoT ที่ไม่ปลอดภัยหรือแพร่กระจายไปยังอุปกรณ์อื่น

8. การหลอกลวง (Social Engineering)

มนุษย์อาจเป็นจุดอ่อนที่สุดในความปลอดภัยใดๆ เป็นเหตุผลที่อาชญากรไซเบอร์หันมาใช้จิตวิทยาของมนุษย์และการหลอกลวง เพื่อพยายามเข้าถึงข้อมูลส่วนบุคคล ส่วนใหญ่จะเริ่มต้นด้วยการติดต่อบริษัทหรือผู้ให้บริการและแสร้งทำเป็นเป็นบุคคลเฉพาะ พวกเขาจะถามคำถามเกี่ยวกับบัญชีของเหยื่อและหลอกให้ทีมสนับสนุนลูกค้าส่งข้อมูลที่ละเอียดอ่อน จากนั้นพวกเขาจะใช้ประโยชน์จากข้อมูลเพื่อเข้าถึงบัญชีและข้อมูลของบุคคล รวมถึงรายละเอียดการชำระเงิน แม้ว่านี่จะไม่ใช่มัลแวร์ประเภทหนึ่ง แต่ก็มีแนวโน้มที่น่าตกใจ เนื่องจากแฮ็กเกอร์ไม่จำเป็นต้องรู้เกี่ยวกับการเข้ารหัสหรือการพัฒนามัลแวร์ในทางกลับกัน ผู้โจมตีต้องมีการโน้มน้าวใจและยอมให้ความผิดพลาดของมนุษย์และความพึงพอใจในการตอบแทนพวกเขาเพื่อข้อมูลที่ต้องการ

9. การเข้ารหัสลับ (Cryptojacking)

มัลแวร์ Cryptojacking ออกแบบมาเพื่อช่วย “ขุด” สกุลเงินดิจิทัล เช่น Bitcoin การขุดต้องใช้การประมวลผลจำนวนมากเพื่อสร้างเหรียญ crypto ใหม่ ซึ่งเป็นสาเหตุที่แฮกเกอร์พยายามติดตั้งมัลแวร์ cryptojacking บนคอมพิวเตอร์และอุปกรณ์มือถือเพื่อช่วยในกระบวนการขุด

10. การโจมตีด้วยปัญญาประดิษฐ์ (AI) Artificial Intelligence (AI) Attacks

เมื่อมีเครื่องมือเพิ่มเติมสำหรับนักพัฒนาที่ต้องการเขียนโปรแกรมสคริปต์ AI และซอฟต์แวร์ แฮกเกอร์จะสามารถใช้เทคโนโลยีนี้เพื่อดำเนินการโจมตีทางไซเบอร์ที่ร้ายแรง แม้ว่าบริษัทรักษาความปลอดภัยในโลกไซเบอร์กำลังใช้ปัญญาประดิษฐ์และอัลกอริธึม เพื่อช่วยต่อสู้กับมัลแวร์ แต่เทคโนโลยีเหล่านี้ยังสามารถถูกใช้เพื่อแฮ็กอุปกรณ์และเครือข่ายในวงกว้างได้อีกด้วย

11. DogeRAT

“DogeRAT” มัลแวร์ตัวใหม่ภัยร้ายบนระบบ Android หลักการทำงานของมัลแวร์ DogeRAT จะมีการโฆษณาบนเว็บไซต์ปลอม หรือแอปปลอมต่างๆ เพื่อให้ผู้ใช้ดาวน์โหลด เมื่อเผลอทำการติดตั้งก็จะทำให้เข้าถึงข้อมูลส่วนตัว ข้อมูลทางการเงิน และเข้าควบคุมโทรศัพท์มือถือที่มัลแวร์ฝังตัวอยู่

12. Ahui Ransomware

Ahui Ransomware เป็นซอฟต์แวร์คุกคามรูปแบบหนึ่งที่ใช้วิธีการเข้ารหัสเพื่อจำกัดการเข้าถึงไฟล์บนคอมพิวเตอร์เป้าหมาย เมื่อ Ahui ทำให้อุปกรณ์ติดไวรัส มักจะต่อท้ายนามสกุล ‘.ahui’ ต่อท้ายชื่อไฟล์ที่เข้ารหัสแต่ละไฟล์ และฝากไฟล์บันทึกเรียกค่าไถ่ บันทึกค่าไถ่นี้มีคำแนะนำเกี่ยวกับวิธีชำระเงินค่าไถ่เพื่อรับคีย์ถอดรหัสจากอาชญากรไซเบอร์เพื่อถอดรหัสไฟล์ Ahui Ransomware ได้รับการระบุว่าเป็นตัวแปรของตระกูล STOP/Djvu Ransomware และอาจเผยแพร่พร้อมกับมัลแวร์ประเภทอื่นๆ เช่น RedLine หรือ Vidar

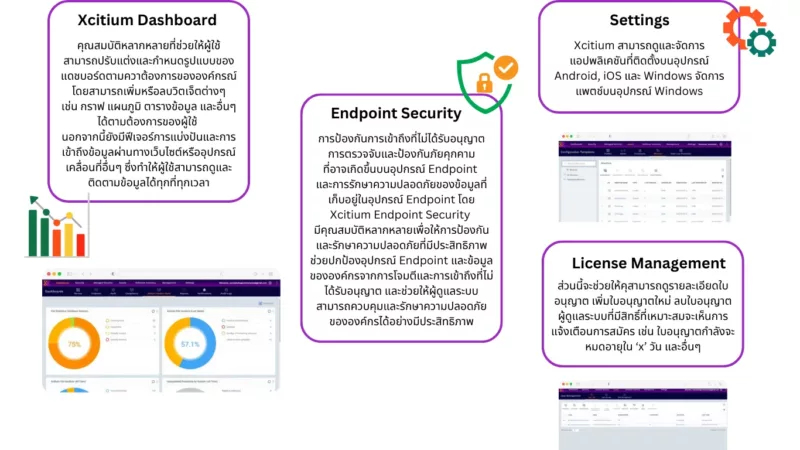

โปรแกรม Xcitium ป้องกันและแก้ไขการโจมตีของ Ransomware

Anti-Malware แบบ Endpoint 100%

Xcitium เทคโนโลยีรักษาความปลอดภัย Cyber Security บน Cloud ที่จะรักษาความปลอภัยของอุปกรณ์ภายในและภายนอกองค์กรณ์ สามารถทำงานได้ทุกที่ ทุกอุปกรณ์ พร้อมเรียกใช้งานได้ตลอดเวลา โดยมี ADVANCED ENDPOINT PROTECTION ซึ่งเป็น Endpoint Security ที่น่าสนใจสำหรับธุรกิจในการปกป้องข้อมูลจาก Ransomware การันตีการป้องกัน Endpoint 100% ขั้นสูง จะไม่เชื่อมั่นและตรวจสอบไฟล์ประมวลผลที่ไม่รู้จัก เพื่อป้องกันความเสียหายที่อาจเกิดขึ้น

โปรแกรม Xcitium ทำอะไรได้บ้าง ?

Xcitium Advanced Feature Capabilities มีอะไรบ้าง?

ZeroDwell Containment

Prevents unknowns instantly through denying write access privileges of any unknowns

NGAV & Award-winning Firewall

Powerful real world antivirus to automatically detect, cleanse and quarantine suspicious files

Fileless Malware Protection

Protection against fileless malware payloads that bypass any traditional antivirus

Virus Scope Behavior Analyzer

Protection against fileless malware payloads that bypass any traditional antivirus

Xcitium Host Firewall

Keep incoming threats out as well steer clear of any suspicious threats going outbound.

Host Intrusion Prevention System

Continuous monitoring of operating system activities to detect intrusions before any trespassing can occur

Verdict Cloud Intel Analyzers

Real time static and dynamic scans across the cloud, deep web, and dark web for unknowns against your organization.

Xcitium File Reputation Lookup

Cross reference any file’s threat reputation against one of the world’s largest whitelist and blacklist threat intelligence.

Cloud Based Updates

New malware signatures are consistently delivered through the cloud to ensure both security and optimal user performance.

Endpoint Detection and Response (EDR) สำคัญอย่างไร?

สำหรับใครที่สนใจติดตั้งโปรแกรม Xcitium สามารถใช้บริการ AquaOrange เพื่อทำการติดตั้งได้ง่ายๆ ให้กับอุปกรณ์ทั้งสำหรับธุรกิจหรืออุปกรณ์ส่วนตัว รายละเอียดเพิ่มเติม https://www.aquaorange.co.th/xcitium/xcitum-ransomware/

บริการติดตั้งโปรแกรม Xcitium by AquaOrange

- 26 มิถุนายน 20231,017

Let’s get to know Ransomware. Why should businesses be cautious?

- 7 มิถุนายน 20231,303

Ransomware คือ มัลแวร์ (Malware) ประเภทหนึ่ง ที่ไม่ได้ถูกออกแบบมาเพื่อขโมยข้อมูลบนอุปกรณ์ของผู้ใช้งาน แต่จะ ทำการเข้ารหัสหรือล็อกไฟล์